Che cosa è il DMARC e come configurarlo?

Guida pratica al record DMARC: a cosa serve questo protocollo di autenticazione email e come si configura.

In quest’articolo ti illustreremo i passaggi esatti per creare un record DMARC con l’aiuto di GetResponse e implementarlo nel proprio DNS. Ti spiegheremo anche come aggiungere un record DMARC in provider specifici quali GoDaddy, Google Domains, Bluehost e molti altri.

A partire da febbraio 2024, Gmail e Yahoo stanno introducendo nuovi requisiti di autenticazione che richiedono l’utilizzo di un dominio personalizzato autenticato con DKIM e con DMARC rinforzato.

Ad aprile 2025, Microsoft si è unita a loro con un annuncio simile.

GetResponse consiglia vivamente a tutti i mittenti di utilizzare gli indirizzi e-mail dei propri domini di invio come campo mittente e di configurare sia DKIM che DMARC.

Per ulteriori dettagli su queste modifiche, fare riferimento al nostro post sul blog:

Modifiche all’autenticazione di Gmail e Yahoo: tutto quello che devi sapere

Che cos’è il DMARC e a cosa serve

DMARC sta per “Autenticazione, reporting e conformità dei messaggi basati sul dominio”. (Domain-based Message Authentication, Reporting e Conformance). È un protocollo di autenticazione, policy e reporting e-mail che aiuta a proteggere un dominio dallo spoofing.

Permette al proprietario di un dominio di specificare le policy di email deliverability e di migliorare e monitorare la protezione di un dominio da email fraudolente, aggiungendo: un collegamento al nome di dominio dell’autore (“Da:”), le policy per la gestione da parte dei destinatari degli errori di autenticazione e segnalazioni dai destinatari ai mittenti.

Il DMARC ti permette anche di ricevere rapporti sui tentativi di autenticazioni falliti, aiutandoti a identificare potenziali problemi e a migliorare la deliverability delle tue email. Questo è fondamentale se vuoi essere in grado di verificare che stai realmente autenticando (la maggior parte) della tua email e farlo prima di chiedere ai destinatari di scartare la posta potenzialmente legittima che non è autenticata.

A cosa servono il DMARC, DKIM e SPF insieme?

Il DMARC si basa su altri due protocolli di autenticazione molto importanti, vale a dire SPF e DKIM.

Tutti e tre i protocolli contribuiscono alla sicurezza della posta elettronica e prevengono spam e phishing. Quando le tue email sono autenticate, i destinatari possono essere certi che il messaggio proviene da una fonte legittima. Il che si traduce in maggiori aperture delle tue email.

Puoi pensare al DMARC come a una come una guardia di sicurezza che fa rispettare le regole basate su DKIM e SPF. Ti permette di specificare come i server di posta elettronica dei destinatari devono gestire le email non autenticate (quelle che non superano i controlli DKIM e SPF). Con il DMARC, puoi scegliere che le email non autenticate vengano rifiutate o messe in quarantena (inviate alla cartella spam).

Come creare e configurare un record DMARC per la tua piattaforma email

In questa parte ti spieghiamo come impostare il DMARC se utilizzi il software di email marketing di GetResponse. GetResponse facilita tutte le fasi del processo di autenticazione email, altrimenti complesse per i professionisti con meno competenze tecniche.

Prima di iniziare con il DMARC, assicurati di configurare la chiave di dominio DKIM. Puoi farlo in pochi semplici passaggi direttamente all’interno della piattaforma di GetResponse –> Come configurare il record DKIM con GetResponse

Quindi verifica se esiste già un record DMARC accedendo al pannello di hosting del tuo dominio. Nel video un esempio con Bluehost.

Struttura del DMARC

Un record DMARC si presenta come un record TXT nella zona DNS del tuo dominio che segue una sintassi specifica. Nel record DMARC TXT viene definita la policy DMARC. La configurazione di una policy DMARC imposta:

- il livello di rigore per il controllo dei messaggi;

- quali azioni sono consigliate per un server che riceve un messaggio se l’autenticazione fallisce.

Per impostare le funzioni DMARC di base, devi aggiungere il record appropriato nelle impostazioni del server DNS del tuo dominio. Prepara un record TXT definendo il testo di base per il record DMARC e quindi aggiungi o aggiorna questo file nelle impostazioni DNS di consegna del tuo dominio da cui vengono inviate le tue campagne di email marketing.

È possibile impostare una policy DMARC in un record. Ecco un esempio:

v=DMARC1; p=reject; rua=mailto:postmaster@example.com, mailto:dmarc@example.com; pct=100; adkim=s; aspf=sNota: gli indirizzi email devono essere modificati in email effettivamente funzionanti a cui hai accesso. I tag utilizzati in questo esempio potrebbero non essere adatti a tutti, leggi la loro descrizione di seguito.

Un record DMARC comprende tag obbligatori e facoltativi, che definiscono le politiche per l’autenticazione della posta elettronica. Un esempio fondamentale di record DMARC deve includere i seguenti tag essenziali:

- v tag – informa sulle versioni DMARC, è sempre impostato come DMARC1

- p tag – contiene informazioni su cosa devono fare i server con i messaggi che non riescono ad autenticarsi, ci sono tre policy tra cui scegliere:

– p=none – monitora le email inviate sul tuo dominio senza alterare i server di posta elettronica dei destinatari.

– p=quarantena: reindirizza le e-mail con errori nelle cartelle della posta indesiderata o dello spam continuando a tenere traccia delle e-mail inviate.

– p=reject: rifiuta le e-mail non riuscite, facendole rimbalzare e non raggiungendo alcuna cartella del destinatario, monitorando anche le e-mail inviate.

Se sei nuovo in DMARC, è meglio configurare la tua policy utilizzando il tag p con il valore impostato su none.

Nel tempo, dopo aver analizzato i report in arrivo per scoprire come il tuo dominio viene autenticato dai server riceventi, puoi modificare l’impostazione di questo tag su quarantena o rifiuto.

I tag opzionali forniscono ulteriore personalizzazione:

- pct – descrive la percentuale di email non autenticate che dovrebbero essere soggette alla registrazione DMARC. L’intervallo è espresso da 0 a 100, dove 0 significa 0% dei messaggi e 100 significa 100%. Il parametro pct è facoltativo, ma se non lo imposti nel record, il suo valore predefinito sarà 100, che includerà tutti i messaggi non autenticati.

- rua=mailto:address@domain.com – specifica un indirizzo email per i rapporti dei fornitori di caselle di posta partecipanti, aiutando a identificare i problemi del dominio.

- adkim: specifica l’allineamento dell’identificatore DKIM

– adkim=s – l’allineamento sarà rigoroso, il che significa che il nome di dominio deve essere esattamente uguale al nome di dominio inserito nelle intestazioni della posta DKIM.

– adkim=r – l’allineamento sarà approssimativo, dove verranno accettati tutti i sottodomini validi utilizzati nell’intestazione - aspf – funziona in modo simile ad adkim, tuttavia si riferisce ai valori SPF.

– aspf=s – l’indirizzo email del mittente deve corrispondere esattamente al nome del dominio

– aspf=r: qualsiasi sottodominio valido può essere utilizzato nell’intestazione del messaggio

Ogni dominio che utilizzi per l’invio richiede l’impostazione di una voce separata e l’esecuzione di tutte le azioni sopra descritte. Per i sottodomini, le policy DMARC si applicano a cascata. Se li imposti per un dominio e non per i sottodomini, assumeranno automaticamente le impostazioni del dominio principale. Puoi impostare regole separate per ciascun sottodominio utilizzando il parametro sp.

Come aggiungere il DMARC alle tue impostazioni DNS

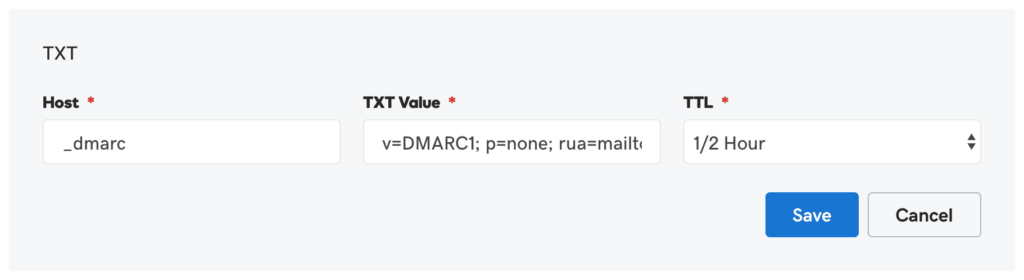

- Accedi al sito web della società di registrazione del tuo dominio, vai alle impostazioni DNS e crea un nuovo record.

- Seleziona “TXT” come tipo di record tra le opzioni disponibili.

- Nel campo “Nome” o “Host”, inserisci“_dmarc” seguito dal nome del tuo dominio (ad esempio,“_dmarc.example.com“). Alcune società di registrazione potrebbero richiedere l’inserimento di“_dmarc” come nome.

- Nel campo “Valore” o “Testo”, inserisci il tuo record DMARC.

- Imposta il valore TTL (Time to Live). Il TTL determina per quanto tempo il record DNS deve essere memorizzato nella cache dai risolutori DNS (ad esempio, 3600 secondi, che equivalgono a 1 ora). Se non sei sicuro, puoi utilizzare il TTL predefinito fornito dal registrar del tuo dominio.

- Salva il tuo record DMARC.

Come aggiungere un record DMARC in provider specifici

Puoi controllare le istruzioni ufficiali fornite da altre piattaforme (e alcune da noi) su come aggiungere record DMARC qui:

DMARC check: come verificare se il DMARC è stato configurato correttamente

Dopo aver configurato il DMARC per il tuo dominio, è importante assicurarsi che le tue email siano autenticate correttamente. Puoi seguire uno o più di questi 4 metodi:

- Invia un’email di prova: Invia un’email di prova dal tuo dominio a un indirizzo email a cui hai accesso, preferibilmente utilizzando un provider di posta elettronica diverso. Questo ti permetterà di testare l’autenticazione via email.

- Controlla le intestazioni delle email: Le intestazioni delle email contengono informazioni essenziali sull’email, compresi i risultati dell’autenticazione DMARC. Per accedere alle intestazioni, apri l’email e segui le indicazioni in base al provider (su Gmail “Mostra originale”, Yahoo Mail “Visualizza messaggio originale”, Outlook “Visualizza origine messaggio”)

- Analizza i risultati dell’autenticazione: Cerca le sezioni DMARC (“DMARC-Filter” o “Authentication-Results”) nelle intestazioni delle email. Un risultato positivo (“pass” o “OK”) indica un’autenticazione riuscita per ciascun protocollo.

- Utilizza gli strumenti online di verifica: Altri strumenti online come MARC Analyzer o MXToolbox o Mail Tester possono aiutarti a verificare l’autenticazione delle email. Questi strumenti offrono diverse funzionalità, inclusa l’analisi dei record e la valutazione del punteggio di spam delle tue email.

Per ulteriori informazioni sull’autenticazione e-mail, non solo per i principianti, consulta il nostro post sul blog: Guida pratica e teorica all’Autenticazione Email e per informazioni complete sulla funzionalità DMARC, visita dmarc.org.